[Advertorial]

Die aktuelle Ausgabe 2025 des „State of Ransomware“-Reports von SOPHOS liefert wichtige Erkenntnisse zur aktuellen Cybercrime-Lage. © SOPHOS

Die aktuelle Ausgabe 2025 des „State of Ransomware“-Reports von SOPHOS liefert wichtige Erkenntnisse zur aktuellen Cybercrime-Lage. © SOPHOS

Umfrage unter 3.400 IT-lern beleuchtet Cybercrime-Lage

Mit durchschnittlich 50 Prozent weltweit zahlen so viele Unternehmen wie fast noch nie Lösegeld, um nach einer Ransomware-Attacke wieder an ihre Daten zu bekommen. Doch es gibt auch Lichtblicke: eine bessere Cybersecurity-Hygiene und -Organisation sorgen dafür, dass die gezahlten Beträge im Lauf des letzten Jahres erheblich gesunken sind, außerdem scheinen Organisationen etwas selbstbewusster im Verhandeln der zu zahlenden Summe zu werden.

Diese Ergebnisse ergab eine von Sophos in Auftrag gegebenen, unabhängige Umfrage unter 3.400 IT- und Cybersicherheitsverantwortlichen in 17 Ländern. Die bereits erwähnten 50 Prozent repräsentieren die zweithöchste Zahlungsrate für Lösegeldforderungen seit sechs Jahren, der Höchststand wurde letztes Jahr mit 56 Prozent erreicht. Der Blick in die regionalen Details des Reports 2025 attestiert sowohl Deutschland (63 Prozent) als auch der Schweiz (54 Prozent) sogar eine noch etwas höhere Zahlungsbereitschaft im Falle einer erfolgreichen Ransomware-Attacke.

Unternehmen verhandeln zunehmend Lösegeldzahlungen

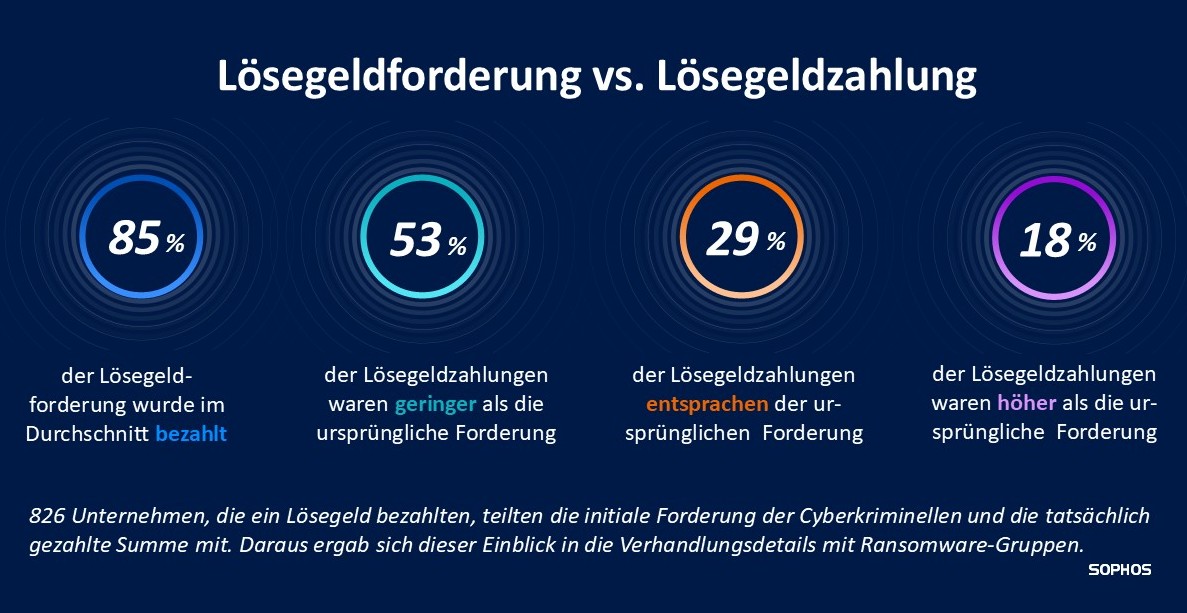

Doch auch wenn sich über die Hälfte scheinbar in ihr Schicksal ergibt, scheinen Unternehmen zumindest aus finanzieller Sicht selbstbewusster mit den Kriminellen umzugehen. Mit 53 Prozent zahlte mehr als die Hälfte weniger als ursprünglich von den Cyberkriminellen gefordert. Dieser Trend gilt auch für Deutschland mit 47 Prozent und vor allem in der Schweiz, wo 65 Prozent der befragten Unternehmen geringere Beträge als ursprünglich gefordert zahlten.

Die durchschnittliche Lösegeldforderung sank zwischen den Befragungen der letzten beiden Jahre aus internationaler Perspektive um ein Drittel. Gleichzeitig ging die durchschnittliche Lösegeldzahlung um 50 Prozent zurück. Diese Entwicklung zeigt, dass Unternehmen zunehmend erfolgreich bei der Minimierung der Auswirkungen von Ransomware-Angriffen sind.

Schwachstellen und Ressourcenknappheit sind maßgebliche Risikofaktoren

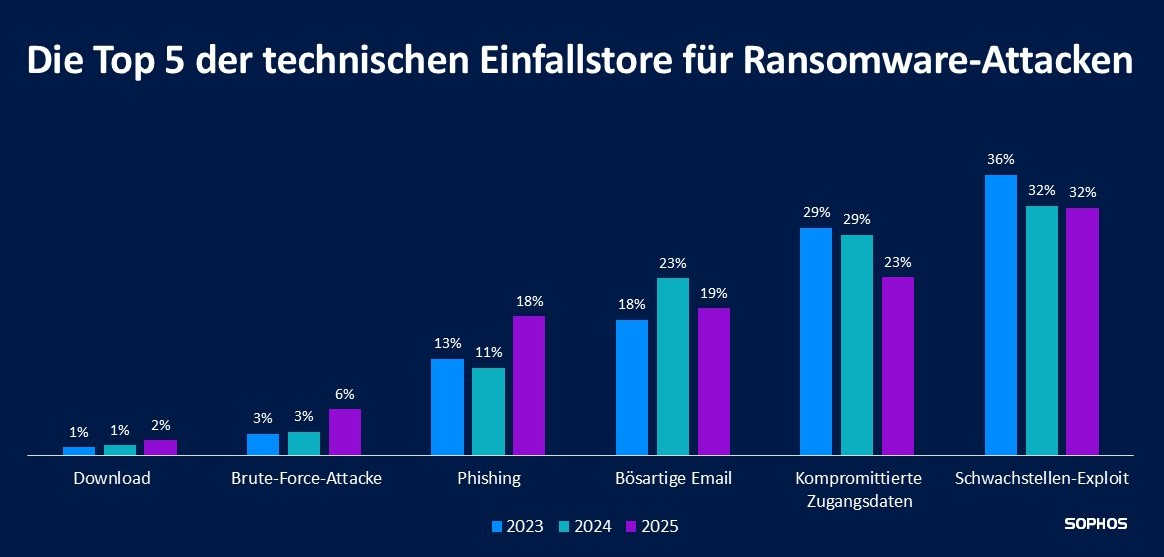

Wenn es um die Ursachen für erfolgreiche Cyberattacken geht, zeigt sich ein allbekanntes Bild: Zum dritten Mal in Folge waren ausgenutzte Schwachstellen die häufigste technische Ursache für Angriffe. 40 Prozent aller befragten Ransomware-Opfer gaben an, dass die Angreifer eine ihnen nicht bekannte Sicherheitslücke ausnutzten. In Deutschland und der Schweiz stellt sich diese Situation mit 45 Prozent beziehungsweise 42 Prozent noch etwas verschärfter dar. Dies verdeutlicht die anhaltenden Schwierigkeiten von Unternehmen, ihre Angriffsfläche im Blick zu haben und zu sichern.

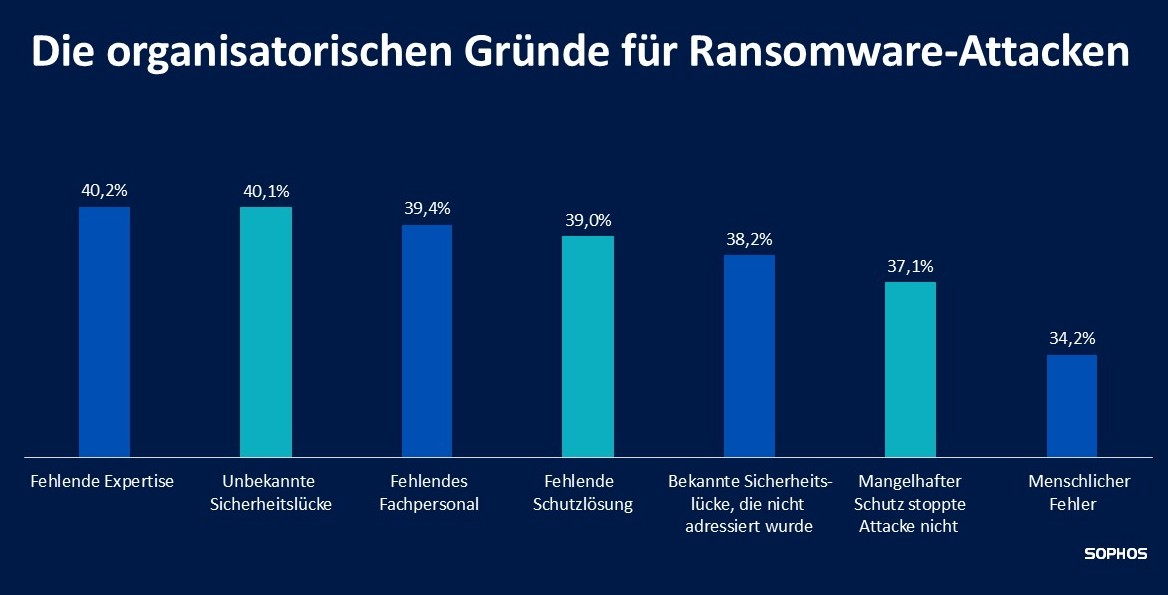

63 Prozent der befragten Unternehmen weltweit bestätigen, dass Ressourcenprobleme ein Faktor dafür waren, dass sie Opfer des Angriffs wurden. Die Unternehmen in Deutschland (67 Prozent) und in der Schweiz (72 Prozent) liegen hier über dem internationalen Schnitt. Global wurden in diesem Zusammenhang mangelnde Fachkenntnisse als wichtigste operative Ursache in Unternehmen mit mehr als 3.000 Mitarbeitern genannt. Unternehmen mit 251 bis 500 Mitarbeitern kämpften am häufigsten mit einem Mangel an personellen Ressourcen bzw. Kapazitäten.

Interne wie externe Ressourcen sind entscheidend

„Im Jahr 2025 sehen die meisten Unternehmen die Gefahr, Opfer eines Ransomware-Angriffes zu werden, als einen Teil des Geschäftsalltags. Die gute Nachricht ist, dass sich viele Organisationen dank dieses gestiegenen Bewusstseins mit zusätzlichen Ressourcen ausstatten, um den Schaden zu begrenzen. Dazu gehört die Einstellung von Incident-Response-Spezialisten, die nicht nur die Lösegeldzahlungen senken können, sondern auch die Wiederherstellung nach einer Attacke beschleunigen und sogar laufende Angriffe stoppen können“, sagt Chester Wisniewski, Field CISO bei Sophos. „Ein echter Game Changer im Kampf gegen Ransomware ist die Konzentration auf die Ursachen der Angriffspotenziale. Dazu gehören vor allem ausgenutzte Schwachstellen, mangelnde Transparenz bei der Angriffsfläche im Unternehmen und zu wenige Ressourcen. Wir beobachten, dass immer mehr Unternehmen erkennen, dass sie Hilfe benötigen und zur Verteidigung auf MDR-Dienste, also Managed Detection and Response, setzen. Dieser Cybersecurity-Service in Verbindung mit proaktiven Sicherheitsstrategien wie Multi-Faktor-Authentifizierung und Patching leistet einen entscheidenden Beitrag, Ransomware von vornherein zu verhindern.“

Wie hoch die Lösegeldzahlung in verschiedenen Ländern weltweit sind, welche Kosten für die Wiederherstellung des Geschäftsbetriebs anfallen, wie sich die ständigen Attacken auf die Arbeitsmoral der IT-ler auswirken und weitere wichtige Erkenntnisse der Umfrage gibt es hier in der aktuellen Ausgabe 2025 des „State of Ransomware“-Reports.

Empfehlungen für einen effektiven Schutz vor Ransomware und anderen Cyberangriffen:

• Ergreifen von Maßnahmen, um häufige technische und betriebliche Ursachen für Angriffe, wie z. B. ausgenutzte Schwachstellen, zu beseitigen. Tools wie Sophos Managed Risk können Unternehmen dabei helfen, ein individuelles Risikoprofil zu ermitteln und das Risiko so gezielt zu minimieren.

• Sicherstellung, dass alle Endpoint-Geräte (einschließlich Server) mit einem speziellen Anti-Ransomware-Schutz ausgestattet sind.

• Bereitstellung und Testen eines Incident-Response-Plans. Dabei spielen gute Backups und das regelmäßige Üben der Datenwiederherstellung eine wichtige Rolle.

• 24/7-Überwachung und Erkennung. Wenn Unternehmen dafür nicht über die erforderlichen internen Ressourcen verfügen, können vertrauenswürdige Anbieter von Managed Detection and Response (MDR) helfen, diese Anforderungen zu erfüllen. (PR)

www.sophos.com